现在在广东的企业很多是自主的产品设计,这些设计的产品,是企业需要保护的最重要的核心数据,企业管理者都想把这个设计的图纸进行加密,防止无意或者是恶意的泄露,

如何选择好用的

图纸加密软件?现在我推荐---安秉信息,广州技术售后服务点,直接广州分公司服务,安全稳定值得信赖

全面支持各种软件程序,对各种图纸文档格式进行加密。

透明加密技术:在文件创建或编辑过程中自动强制加密,对用户操 作习惯没有任何影响,不需手动输入密码。当文件通过非正常 渠道流至外部,打开时会出现乱码或无法打开,并且始终处于 加密状态。加密过程在操作系统内核完成,保证了加密的高效 性。

采用windows驱动层透明加密技术对机械图纸立体式防护,做到公司内部数据无障碍交互,无论通过任何方式外泄,文件均为加密状态,网络外无法打开。

采用灵活的加密策略,可以对文件进行无感知透明加密,只解密不加密,智能半透明加密,只读加密功能。

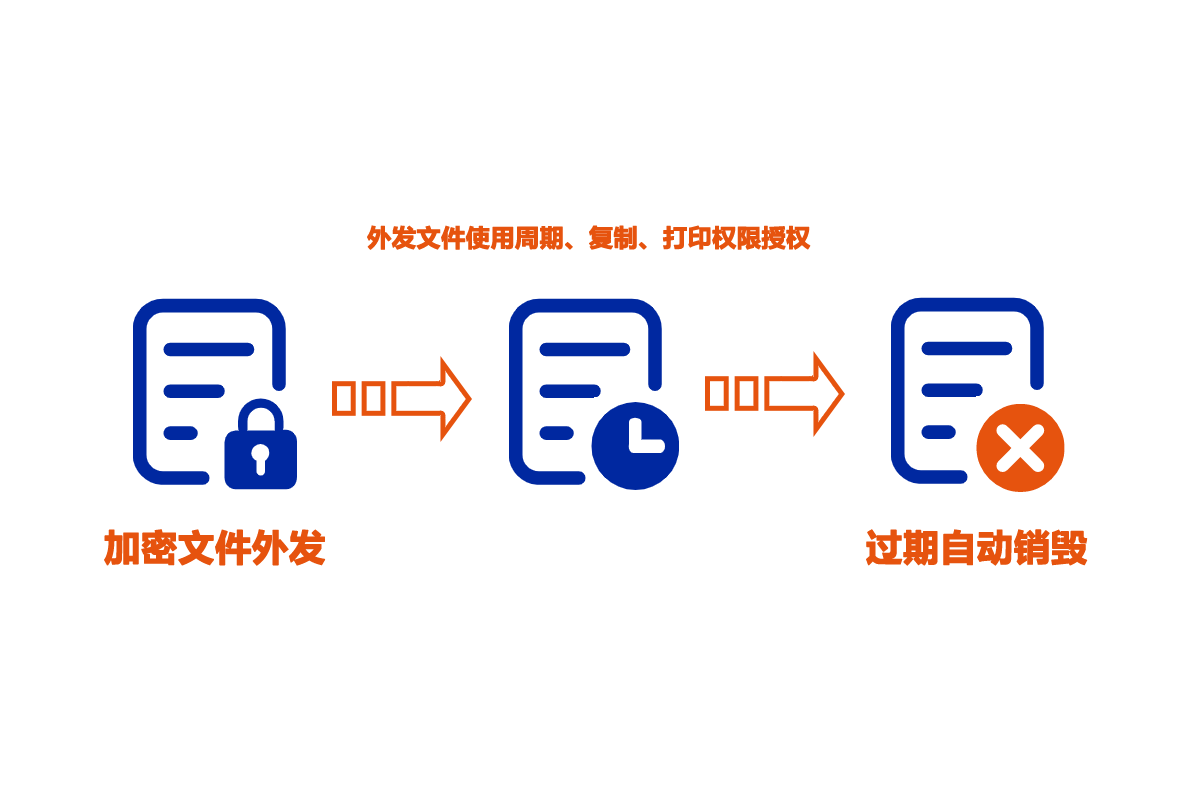

支持外发控制,阅后即焚功能,控制外发打开次数及存活周期

1、通过安秉网盾加密外发管理,对外发文档进行严格审批,有效防止误发或恶意泄密。对于特别重要的文档,安秉网盾多级审批可有效保证审批的严格性。

2、安秉网盾可严格控制外发文件的使用权限,包括打开期限、打开次数、是否允许复制/打印/截屏等等,安全要求高的加密文档,可绑定收发方的硬件设备,防止二次泄密。

3、如需便利,可以通过安装外发查看器或发送exe格式外发文档,直接查看信息。

4、若将指定信任对象添加到邮件白名单,加密文档可通过白名单自动解密后外发给对方。

完美支持企业的各种环境,定制化策略让企业开发环境无缝对接。

安秉信息针对每一个企业实际工作场景采用定制化策略,在安全的基础上让你的工作更方案,让与企业的工作环境无缝对接,不改变企业员工的任何操作习惯及工作方式。